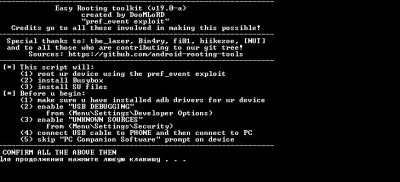

Скачать DooMLoRD Easy Rooting Toolkit v4 бесплатно на андроид

DooMLoRD Easy Rooting Toolkit v4

zip

1.79 Mb

4 398

01.08.2025, 16:14

Файл

doomlord_v4_root_zergrush_busybox_su.zip

MD5

8e6da91c04ff548b645a82fdc3d1351b

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Перед загрузкой на сайт, качество файлов проверяется.

Это нормально, если антивирус выявляет обнаружения у "модификации".

Это нормально, если антивирус выявляет обнаружения у "модификации".

Lionic

Trojan.ZIP.Lotoor.3!c

CTX

zip.exploit-kit.lotoor

Skyhigh

ZergRush

ALYac

Android.Exploit.ZergRush.C

VIPRE

Android.Exploit.ZergRush.C

Alibaba

Exploit:Android/Lotoor.5332b5bb

K7GW

Trojan ( 0001140e1 )

Symantec

Trojan.Gen.NPE

ESET-NOD32

Android/Exploit.Lotoor.AN

Cynet

Malicious (score: 99)

Avast

ELF:Lootor-AN [PUP]

ClamAV

Andr.Malware.Agent-1569423

Kaspersky

HEUR:Exploit.AndroidOS.Lotoor.cd

BitDefender

Android.Exploit.ZergRush.C

NANO-Antivirus

Exploit.ElfArm32.GetRoot.diwpnh

Emsisoft

Android.Exploit.ZergRush.C (B)

F-Secure

Hack-Tool:Android/DroidRooter.G

DrWeb

Tool.Rooter.6

Zillya

Exploit.Lotoor.Linux.9

Sophos

Andr/DroidRt-C

GData

Android.Exploit.ZergRush.C

Varist

ABApplication.ZR

Avira

PUA/AVF.Lootor.dneeo

Kingsoft

Win32.Troj.Undef.a

Xcitium

Malware@#34z20b5zqrkpf

Arcabit

Android.Exploit.ZergRush.C

ZoneAlarm

Andr/DroidRt-C

Avast-Mobile

ELF:Lotoor-AH [PUP]

Google

Detected

Tencent

Android.Exploit.Lotoor.Aplw

Fortinet

Android/ZergRush.B!exploit

AVG

ELF:Lootor-AN [PUP]

alibabacloud

Exploit:Linux/Lotoor.AN

33

31