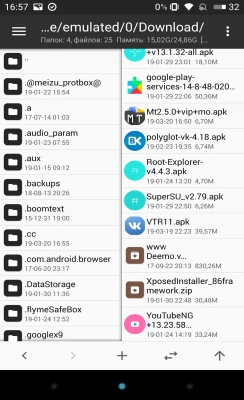

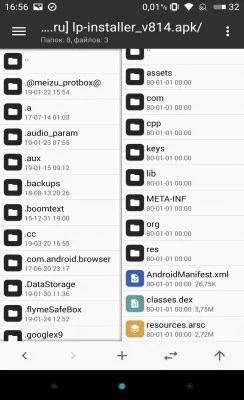

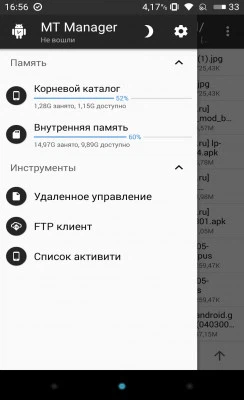

MT Manager (VIP) - Мощный файловый менеджер для управления файлами и работы с андроид приложениями. Программа сочетает в себе функции файлового менеджера и редактора APK, а одной из её основных черт является способность работать в двух окнах, что значительно упрощает управление файлами. Кроме того, MT Manager предоставляет возможность редактирования и анализа APK-файлов, поддерживает работу с архивами разных форматов и имеет интегрированный терминальный эмулятор с расширенным набором утилит. Он может похвастаться обширным функционалом для работы с файловой системой, включая возможности для пользователей с и без root-доступа.

Согласно новым требованиям AppStore, targetSdkVersion для MT Manager был обновлен до версии 30, что влечет за собой ряд изменений. Главное новшество касается удаления доступа к каталогу данных приложения для выполнения файлов. Это существенно повлияло на работу эмулятора терминала: ранее было возможно разместить исполняемый файл в домашнем каталоге, используя chmod +x, и выполнять его, но теперь такое действие недоступно.

Кроме того, для владельцев устройств с правами ROOT, если команда su не поддерживает настройку пространства имен соединений, то после доступа в каталог /data/data видны всего две папки. Это особенно актуально для устройств ROOT от Meizu. Если обновления повлияли на вашу работу, можно загрузить targetSdkVersion 28 версию для устранения этих проблем.

Поступила обратная связь от пользователей: после возврата с версии targetSdkVersion 30 на targetSdkVersion 28 возникли трудности с установкой пакета расширения терминала. Эта проблема решается удалением и новой инсталляцией пакета.

Кроме того, для владельцев устройств с правами ROOT, если команда su не поддерживает настройку пространства имен соединений, то после доступа в каталог /data/data видны всего две папки. Это особенно актуально для устройств ROOT от Meizu. Если обновления повлияли на вашу работу, можно загрузить targetSdkVersion 28 версию для устранения этих проблем.

Поступила обратная связь от пользователей: после возврата с версии targetSdkVersion 30 на targetSdkVersion 28 возникли трудности с установкой пакета расширения терминала. Эта проблема решается удалением и новой инсталляцией пакета.

💎 - Необходим VIP-статус аккаунта

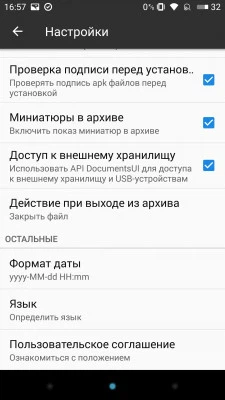

- Портретный и ландшафтный режимы

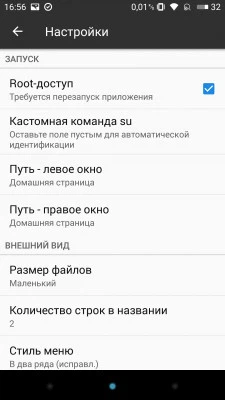

- Поддержка root

- Пакетные операции (переименование, удаление, копирование, перемещение)

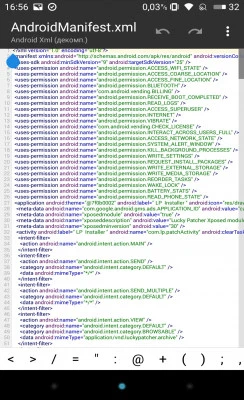

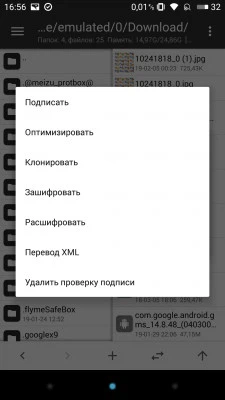

- Подпись APK, автоподпись после редактирования

- 💎 Поддержка подписей keystore и jks

- Клонирование APK

- Оптимизация APK, Zipalign + Ультра сжатия (опционально - для тех файлов что сжимаются с нормальным сжатием; для всех)

- 💎 Шифрование и расшифровка ресурсов APK (для free только шифровка, с дефолтным именем ресурсов - MT_Bin)

- Создание резервной копии (.bak)

- История поиска

- Текстовый редактор с подсветкой синтаксиса

- 💎 Сравнение текстовых файлов

- 💎 Сравнение dex

- 💎 Сравнение arsc

- 💎 Сравнение axml (всех xml в apk)

- Сравнение содержимого zip / apk

- Разделение и объединение файлов

- Шифрование / расшифровка файлов

- Создание ярлыков на домашний экран или в меню иконки MT (shortcut)

- Просмотр шрифтов (.ttf)

- Выполнение скриптов

- Работа с архивами RAR, ZIP, 7z, TAR, GZ, BZ2

- Прямое создания многоуровневых папок

- 💎 Плагины перевода (Google, Yandex, Baidu и другие от сообщества)

- Просмотр активити с плавающим окном

- Эмулятор терминала

- Удаленное управление (локальный FTP)

- Извлечение установленных приложений

- Редактор arsc

- 💎 Редактор arsc+

- 💎 Запрос ресурсов

- Поиск в XML файлах

- Поиск по ID в arsc

- Удаление и добавление локализаций

- Перевод ресурсов

- 💎 Удаление проверки подписи

- Быстрый перенос уникальных строк в нужную локализацию

- Поддержка словарей в переводчике

- Удобное изменение цвета в arsc

- 💎 Декомпиляция / Компиляция XML (для free ограничение в 200 строк)

- Редактор dex

- Редактор dex+

- 💎 Исправление dex

- Просмотр / редактирование / удаление / добавление классов, методов, полей и констант

- Dex2Jar

- Объединение нескольких dex

- Переводчик dex

- 💎 Просмотр java кода, smali2java

- Прыжки / Быстрые переходы к классам, методам, полям, меткам (:cond, :goto, :catch, :pswitch и т.д.) и их упоминаниям

- Поиск упоминаний / вызовов полей и методов

- Поиск переопределенных методов

- 💎 Расшифровка dex

- 💎 Расшифровка dex строк

- 💎 Антисплит apks > apk

- Встраивание логгера в apk

- Множественный выбор при удалении / извлечении классов/пакетов в dex+

- 💎 Облачное резервное копирование

- 💎 Ускоренный ввод кода в xml и smali файлах

- 💎 Hex редактор (для free только просмотр, без возможности сохранить изменения)

- 💎 id2name в xml декомпиляторе (отображения имён вместо id)

- 💎 Просмотр методов в виде блок-схемы (smali)

- Просмотр svg и xml (vector drawable)

- Конвертация svg в xml (vector drawable)

- Установка apks / xapk

- Определение цвета (пикселей) элементов в других приложениях

- Jar2dex

- 💎 Подключение к FTP, FTPS, SFTP, SMB, WebDav (для free доступен только FTP)

- Перераспределение dex (объединить / разъеденить)

- Встраивания в documents provider (патч для возможности доступа к папкам приложения с данными, без root)

Особенности приложения:

- Редактор dex для работы со smali кодом;

- Управление архивами ZIP, RAR, 7z и другими;

- Двухоконный режим с возможностью смены сторон;

- Обширные функции для работы с кодами и ресурсами APK;

- Встроенный терминальный эмулятор с расширенными утилитами;

- Возможности сравнения файлов для анализа изменений;

- Поддержка перевода приложений с помощью плагинов;

- Доступ к android/data и android/obb даже без root;

- Инструменты для модификации и подписи APK.

- Update check patched;

- Arsc editor plus;

- XML decompilation (no Id2Name, Not support pseudo encrypted file);

- Hex editor;

- Smali to Java (Only for Dex+ , Jadx only, Offline, Not support latest smali instructions);

- Smali method to Java;

- Signature killer;

- Resources anti-confuse;

- Resource querier;

- Dex redivision;

- Antisplit (Apks2Apk);

- Plugin function;

- Signature Importer;

- Custom package name in apk cloning;

- App cloning with new method;

- Axml comparison;

- Text comparison;

- Dex comparison;

- Arsc comparison;

- Repair dex file;

- FTPS SFTP SMB WebDav network storage;

- Unlimited Dictionaries;

- Resource query menu (from AXML editor);

- Auto translation (from Editor floating menu, Dex string and Resource string translate);

- Auto completion (Dex Editing);

- Batch dex class deletion;

- Batch apk extraction;

- Function bar import / export;

- Apk extraction preferences.

Версия

2.26.1 (26011668) / 2.14.5 (v7)

OS(MIN)

Android 5.0+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

Скачать MT Manager (VIP) v2.26.1 (26011668) / 2.14.5 (v7) бесплатно на андроид

Оригинальная версия:

apk

targetSdkVersion 30

MT Manager v2.26.1 (26011668) (API 30)

apk

27.52 Mb

171

MT Manager v2.26.1-clone (26011668) (API 30)

apk

27.54 Mb

10

Версия

2.26.1

(26011668)

Архитектуры

ARMv7, ARM64, x86, x86_64

OS(MIN)

Android 5.0+

(API 21)

16.01.2026, 16:44

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 63

Файл

mt_v2_26_1.apk

Имя

MT Manager

Пакет

bin.mt.plus

MD5

2e6c4bbd0a0324736e6e429006c9238f

SHA-1

e52880ca2d911852a1f8764fa920955066d4dc34

SHA-256

0a2bdce9dda10cc70db62d4a8bcec00adafa70c3fa2422e82f2ae2ed481397d9

Проверка

Подпись

CN=bin

Имя

bin

Действует от

20.06.2013 16:53:19 MSK

Действует до

21.10.3012 14:53:19 MSK

MD5

1a32f661095560285c0f7ea0b521cb45

SHA-1

9779572c0ec948c3502d7985f9590fbfbde1ab24

SHA-256

8501dd29dc8b452391ff427936591e19c4bdc1bdd9f15ee8e5ace4e8b74cc96b

Серийник

24adf7de

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

63

Версия

2.26.1-clone

(26011668)

Архитектуры

ARMv7, ARM64, x86, x86_64

OS(MIN)

Android 5.0+

(API 21)

16.01.2026, 16:46

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 64

Файл

mt_v2_26_1_clone.apk

Имя

MT Manager

Пакет

bin.mt.plus.canary

MD5

efeda5d56e2d65953c50a96c3b7778d9

SHA-1

339d63d22c767e977be69060e8c952dbaeaa524a

SHA-256

77b8a5e120c243554b83edbcafa16ac814110f0dca9c4948e5d967ee5186a1b2

Проверка

Подпись

CN=bin

Имя

bin

Действует от

20.06.2013 16:53:19 MSK

Действует до

21.10.3012 14:53:19 MSK

MD5

1a32f661095560285c0f7ea0b521cb45

SHA-1

9779572c0ec948c3502d7985f9590fbfbde1ab24

SHA-256

8501dd29dc8b452391ff427936591e19c4bdc1bdd9f15ee8e5ace4e8b74cc96b

Серийник

24adf7de

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

64

targetSdkVersion 28

MT Manager v2.26.1 (26011668) (API 28)

apk

27.52 Mb

11

MT Manager v2.26.1-clone (26011668) (API 28)

apk

27.54 Mb

2

Мод от Modder Hub:

Касательно букета детектов на VirusTotal, все они ложные.

Администратор данного сайта в прошлом активно использовал данную модификацию для создания модов.

Версия

2.26.1

(26011668)

Архитектуры

ARMv7, ARM64, x86, x86_64

OS(MIN)

Android 5.0+

(API 21)

16.01.2026, 16:47

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 63

Файл

mt_v2_26_1_target28.apk

Имя

MT Manager

Пакет

bin.mt.plus

MD5

a75fcceb9a4195997d6e64a8c92e418e

SHA-1

b8c07a8c890b1d0394f490fec34a3b9df55f2fad

SHA-256

be328fc946bf866ce40135d82efdcf1fa3966c31205bb1252f8a89c6d23a3ae1

Проверка

Подпись

CN=bin

Имя

bin

Действует от

20.06.2013 16:53:19 MSK

Действует до

21.10.3012 14:53:19 MSK

MD5

1a32f661095560285c0f7ea0b521cb45

SHA-1

9779572c0ec948c3502d7985f9590fbfbde1ab24

SHA-256

8501dd29dc8b452391ff427936591e19c4bdc1bdd9f15ee8e5ace4e8b74cc96b

Серийник

24adf7de

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

63

Версия

2.26.1-clone

(26011668)

Архитектуры

ARMv7, ARM64, x86, x86_64

OS(MIN)

Android 5.0+

(API 21)

16.01.2026, 16:53

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 60

Файл

mt_v2_26_1_clone_target28.apk

Имя

MT Manager

Пакет

bin.mt.plus.canary

MD5

b81578c301fc57bfa1df920ad5c0f6ef

SHA-1

52e883985d6750683a0c55c6cd159f074872d629

SHA-256

250aafdac8997ddd097f8f119432a09b68d45f89c961ef045b2bfeb2cd6d3a70

Проверка

Подпись

CN=bin

Имя

bin

Действует от

20.06.2013 16:53:19 MSK

Действует до

21.10.3012 14:53:19 MSK

MD5

1a32f661095560285c0f7ea0b521cb45

SHA-1

9779572c0ec948c3502d7985f9590fbfbde1ab24

SHA-256

8501dd29dc8b452391ff427936591e19c4bdc1bdd9f15ee8e5ace4e8b74cc96b

Серийник

24adf7de

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

60

Особенности версии:

Версия 7 (VIP) (Lite) не является официальным релизом от Modder Hub, это лишь пользовательская доработка версии 6 (VIP).- Все трекеры, аналитика и ведение журналов полностью отключены (UMENG, Tencent и т.д.);

- Никакого сбора персональных данных (блокированы проверки IMEI, ID устройства, MAC, гео / региона);

- Удалены ненужные отчёты и коды сбоев;

- Исправлена проблема совместимости с Shizuku;

- Пользовательские уведомления удалены для более чистого UX;

- XML-файлы полностью очищены (удалены комментарии и ненужные файлы);

- Неиспользуемые плагины удалены для лучшей производительности;

- Новый значок приложения + добавлен пользовательский ТВ-баннер;

- Полностью поддерживаются ТВ-устройства;

- Очищенные и оптимизированные ресурсы + zip-выравнивание.

MT Manager v2.14.5-clone (v7) (VIP) (Lite)

23.8 Mb

APKadmin

MT Manager v2.14.5-clone (v6) (VIP)

apk

26.3 Mb

APKadmin

Актуальные обновления

(tg@r_device)

Тех. поддержка по root

(vk@r_device)

Помощь по сайту