Версия

2.4.0-251224

OS(MIN)

Android 4.0.1+

Язык

Разработчик

Состояние

Бесплатное

Root

Не требуется

Скачать Apktool M v2.4.0-251224 бесплатно на андроид

Apktool M v2.4.0-251224

apk

15.12 Mb

553

Версия

2.4.0-251224

(2025122401)

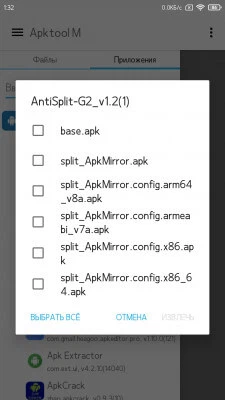

Архитектуры

ARMv7, ARM64, x86, x86_64

OS(MIN)

Android 4.0.1+

(API 14)

24.12.2025, 01:26

Файл

apktool_m_v2_4_0_251224_2025122401.apk

Имя

Apktool M

Пакет

ru.maximoff.apktool

MD5

007e211a9edd61ac4a3e69e1fe6a8666

SHA-1

2711e5520810277adc5159f5769757bc8ebc98ef

SHA-256

d006934f4c72f00d14a06fa2c58902b84898abfa0550528fe7113ca0ef005a41

Проверка

Подпись

CN=Андрей Максимов, L=Великие Луки, ST=Псковская область, C=RU

Имя

Андрей Максимов

Локация

Великие Луки

Регион

Псковская область

Страна

RU

Действует от

01.07.2018 13:13:03 MSK

Действует до

07.06.2118 13:13:03 MSK

MD5

37bfbd63421b20a6da4dd54a9b2b00a3

SHA-1

c3f2b47bbda2b402f89d50b0920311dc8fa263a3

SHA-256

e2df11cefed5fceb80a06399bde85cf972c58041f50e33fb2ba36914719c5097

Серийник

1

Схема

v1 + v2 + v3

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

66