YouTube ReVanced (NON-ROOT) - Реинкарнация проекта YouTube Vanced. В YouTube ReVanced перенесены все функции из бывшего YouTube Vanced на андроид. Все премиум возможности модификации доступны и выпущены разработчиками ReVanced. Имеется поддержка поиска, фонового воспроизведения, плавающего окна и MicroG для входа в систему. Доступна кнопка «Отключить для создания» и многое другое.

Версия с root правами: YouTube ReVanced (ROOT)Никакой принципиальной разницы в работе версий ROOT и NON-ROOT нет. NON-ROOT версия ставится как отдельное приложение, имеет тот же функционал и не висит в обновлениях в маркете. Но для неё необходимо устанавливать дополнительный пакет microG и некоторые сторонние приложения могут не поддерживать отправку видео в неё.

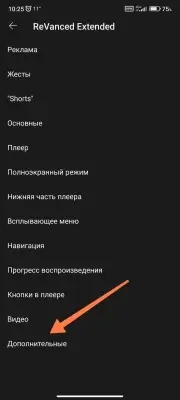

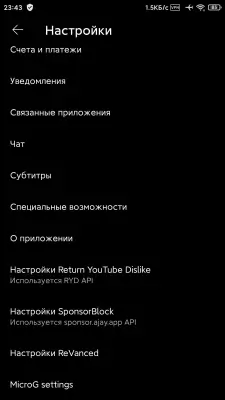

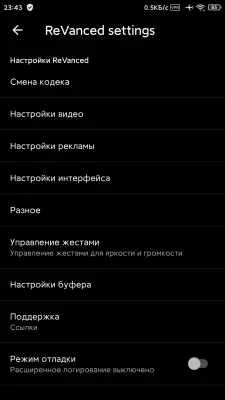

- Заходим в настройки ReVanced;

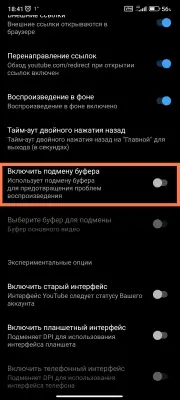

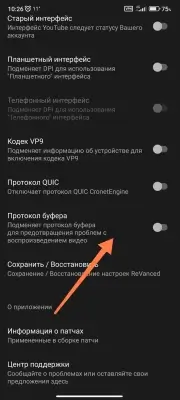

- В прочих (дополнительных) настройках включаем подмену буфера (эта настройка есть только на новых версиях);

- Перезапускаем ReVanced.

![]()

![]()

![]()

- Продолжение разработки Vanced от лица ReVanced Team;

- Релизы от ReVanced Devs;

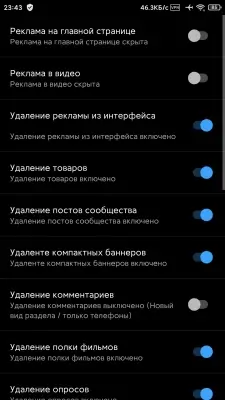

- Отключена реклама (General / Video);

- Фоновое и свёрнутое воспроизведение;

- Поле для поиска.

Многое другое.

Особенности модификации (от MarcaD):- Применены оригинальные патчи от ReVanced Team.

Если появилось окно с проверкой, подождите 10 секунд, пока не появится кнопка "Пропустить". После второго раза оно больше не появится.

Как установить приложение:- Установить ReVanced GmsCore;

- Установить YT ReVanced;

- Авторизоваться.

Если появится окно с проверкой, подождите 10 секунд, пока не появится кнопка "Пропустить". Это окно появится не более двух раз.

Переход на новый ReVanced GmsCore (при обновлении с MicroG):- Удаляем VancedMicroG / mMicroG, если был ранее установлен. На некоторых прошивках нужно сначала удалить аккаунт добавленный MicroG (в настройках телефона), с последующей очисткой данных MicroG;

- Устанавливаем последнюю версию ReVanced GmsCore (GitHub);

- Перезагружаем устройство;

- Устанавливаем YT ReVanced;

- Заходим в ReVanced GmsCore: сначала в первый пункт "Проверка работоспособности" и нажимая на все пункты, выдаём все нужные разрешения, особенно важный последний пункт "Оптимизация питания", ставим режим "Без ограничений", или похожее, так как, на разных прошивках по разному;

- Добавляем свой Google аккаунт. Если появляется ошибка "Не удалось подключиться к серверам Google", попробуйте убрать галочку "Аккаунты Google" > "Аутентификация через регистрацию утройства";

- Открываем YouTube ReVanced (проверяем работоспособность);

- Если останавливается на минуте, ещё раз перезагружаем устройство.

Как альтернативный вариант, можно попробовать включить на время "ReVanced" > "General layout" > "Spoof app version" ("Настройки ReVanced" > "Общие настройки" > "Подмена версии приложения").

В настоящее время, ReVanced находится в стадии разработки и тестирования на стадии чистой бета-версии. Когда всё станет окончательным, Разработчики выпустят свой прямой apk или установку через ReVanced Manager. Так что не жалуйтесь на ошибки, используйте Vanced или наслаждайтесь ReVanced на стадии бета-разработки.

* Не исчезают функциональные значки при просмотре. Не появляется нижняя панель значков при полноэкранном просмотре.

- Нужно долгим тапом на иконку или в панели недавних перейти в раздел "О приложении", далее, "Остановить" или "Принудительно закрыть", запустить приложение, если не помогло, то сделать ещё раз тоже самое, это делается для того, чтобы некоторые патчи подгрузились.

* Ошибка запуска / отсутствие подключения к Интернету в YouTube ReVanced, как исправить?

- Это происходит из-за ограничений на MicroG. MicroG должно свободно работать в фоновом режиме, чтобы ReVanced мог синхронизировать все данные учетной записи, такие как подписанный контент, уведомления и т.д.

Не включайте MicroG в оптимизацию батареи, это приведет к тому, что приложение будет убито, и система не позволит MicroG нормально работать в фоновом режиме.

* Происходит краш ReVanced при открытии видео.

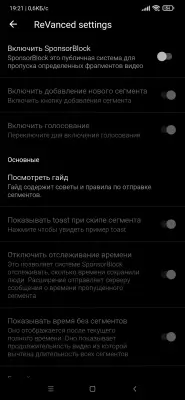

- Необходимо отключить SponsorBlock в настройках, следом, перезагрузить приложение:

MicroG RE by WSTxda:

GitHubGmsCore:

GitHub

Скачать YouTube ReVanced (NON-ROOT) v20.14.43 (5.46.0) бесплатно на андроид

Если появилось окно "Проверка не удалась", ждём 10 секунд, внизу появится кнопка "Пропустить", нажимаем на неё. Это окно появится ещё раз, также жмём "Пропустить", после этих двух раз оно больше не появится.

Требуется предварительная установка "

MicroG RE by WSTxda" или "

ReVanced GmsCore" на выбор:

MicroG RE by WSTxda v5.13

apk

12.19 Mb

226

5.13 GMS-25.38.50

(253850000)

ARMv7, ARM64, x86, x86_64

Файл

microg_release_v5_13.apk

Пакет

app.revanced.android.gms

MD5

40ee1df78e2747353f6560fe57062acc

SHA-1

b76e22e9ecf7a125c866f6a1f3c61e29e02bf31c

SHA-256

a357da44d7364321cb3f1774b3355d93ad0886f735a12473bfa4ac0c8b8b0b85

Подпись

C=BR, ST=SP, L=Ribeirão Preto, O=WSTprojects, OU=Brazil, CN=WSTxda

Действует от

16.08.2020 23:47:36 MSK

Действует до

16.08.2045 23:47:36 MSK

MD5

13a06ecaa3597a129ade401c2f1f3a75

SHA-1

3ea326d672dfb8b978c7079cbf63689730e0b716

SHA-256

756f92c44ea9bf34d1c7f92425f40c88996854b5e72fac733650a9c41363d019

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

ReVanced GmsCore v0.3.1.4.240913 (Default)

apk

37.87 Mb

8 503

0.3.1.4.240913

(240913008)

ARMv7, ARM64, x86, x86_64

Файл

gmscore-240913008-signed.apk

Пакет

app.revanced.android.gms

MD5

f3ad361dbc85efe6b9f79e8e28c9b913

SHA-1

6ce55b755d763c52bd582f740c3b7684f2af0c7c

SHA-256

68ea7a4fc95fcb81cb1c1278c11c8da8caba5608ecefb6142461c668282a0545

Действует от

23.06.2023 06:29:42 MSK

Действует до

16.06.2048 06:29:42 MSK

MD5

8c26c192a605bce63fb7c4ff0291d0e3

SHA-1

290c27c2d822646f027a403ed609f78673948e85

SHA-256

d732e4055c97f8d7a43170a6dc737dc71b6f3e0410940e1b3706c6ade1ff3488

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

ReVanced GmsCore v0.3.1.4.240913 (Huawei / Xiaomi)

apk

37.89 Mb

4 232

0.3.1.4.240913-hw

(240913008)

ARMv7, ARM64, x86, x86_64

Файл

gmscore-240913008-hw-signed.apk

Пакет

app.revanced.android.gms

MD5

e3207a1856fe7e64228431d0073915e3

SHA-1

37958cbbe8b8d999b77c9e6be414d71c88c329e3

SHA-256

809235ef03babef4695170a88116f97ec5d1a30da310ab0b4d9fb630f706714c

Действует от

23.06.2023 06:29:42 MSK

Действует до

16.06.2048 06:29:42 MSK

MD5

8c26c192a605bce63fb7c4ff0291d0e3

SHA-1

290c27c2d822646f027a403ed609f78673948e85

SHA-256

d732e4055c97f8d7a43170a6dc737dc71b6f3e0410940e1b3706c6ade1ff3488

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

YouTube ReVanced:

Подпись от ReVanced Team:

YT ReVanced v20.14.43 (5.46.0) (Universal)

apk

159.86 Mb

1 690

ARMv7, ARM64, x86, x86_64

Файл

youtube_revanced_v20_14_43_patches_v5_46_0.apk

Пакет

app.revanced.android.youtube

MD5

a7ec3bddf78e98d13f89d956fd841e22

SHA-1

71e974649b5ce5af483e9b4b837bc8da80576477

SHA-256

11083bc6b0ebb371d049acf2d2e1f1c2ce1a9f6aade4f4673656c543f4ccedc6

Действует от

18.04.2024 10:24:33 MSK

Действует до

03.03.2216 10:24:30 MSK

MD5

4792a41a7f6e02f730ab1b122673d778

SHA-1

0e2e2750bcb62abe4bb1880598a03e28c29b2edc

SHA-256

74afa340afde550fdc165b56f5bb77ba026ab22c982377d19a73bfd046f9b73c

Серийник

-7a5c226ac6922e40

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Google Play

Бесплатное