Модель: Z380C

Android

5.0

Прошивка

WW "xxx"

Статус

Официальная

Сложность

Средне

Компьютер

Требуется

Разблок. загрузчика

Требуется

Информация

Для успешного получения root прав, Вы должны:

Точно следовать инструкциям;

Зарядить батарею устройства на 50 и более %;

Убедиться, что модель и версия прошивки совпадают;

Быть готовым к возможному полному сбросу данных на вашем устройстве!

Если все пункты выполнены, можете приступать к получению root прав.

Точно следовать инструкциям;

Зарядить батарею устройства на 50 и более %;

Убедиться, что модель и версия прошивки совпадают;

Быть готовым к возможному полному сбросу данных на вашем устройстве!

Если все пункты выполнены, можете приступать к получению root прав.

Наш сайт не дает 100% гарантии, что способ, приведенный в данной статье, точно заработает. Но мы изучаем большое количество источников, смотрим на результаты испытавших, а далее, на основании полученной информации, делаем выводы и выкладываем способы.

Администрация сайта Root-Device.com не несёт ответственности за возможные негативные последствия для вашего устройства!!

Актуальные обновления

(tg@r_device)

Тех. поддержка по root

(vk@r_device)

Помощь по сайту

В данной статье мы узнаем, как получить root права на Asus ZenPad 8.0.

- Подключаем планшет с включенной отладкой по USB.

(Настройки - Для разработчиков - Отладка по USB)

(Активируем меню разработчиков: Настройки - Справка - Сведения о ПО - Нажимаем по номеру сборки 5-7 раз) - Скачиваем и устанавливаем ADB Driver Installer если он у вас отсутсвует.

- Скачиваем и устанавливаем Intel® USB Driver for Android.

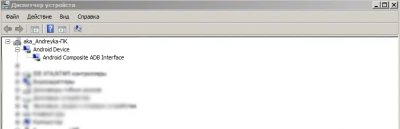

- Теперь нажимаем: Пуск - Найти программы и файлы - Диспетчер устройств.

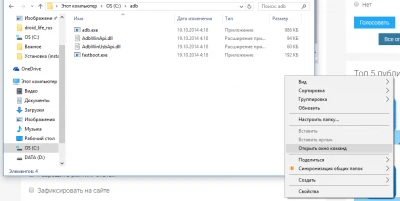

Удостоверяемся, что наш планшет и его драйверы корректно отображаются в системе. - Скачиваем и распаковываем в корень диска C -

adb.7z

7z

463.98 Kb

1 414

.01.11.2024, 21:42Хеш-сумма файла

Список исключений

Обнаружено:0 / 59Файлadb.7zMD5b8481cb855bf0b229ff8f2a5fde559d4BitDefenderFalxAndroid.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.TrustlookAndroid.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.AhnLab-V3PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.MicrosoftPUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.IkarusPUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".TrellixENSArtemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

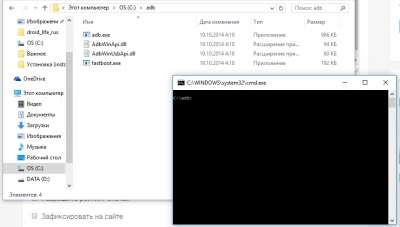

Является распространённым ложным обнаружением.SymantecMobileInsightAdLibrary:GeneriskЯвляется распространённым ложным обнаружением.Успешная проверка.59 - Открываем папку adb и зажав Shift делаем правый клик в свободном пространстве, выбираем пункт Открыть окно команд.

- Вводим команду:

adb devices

Правильный ответ на эту команду: - Вводим:

adb reboot fastboot

Планшет перезагрузится и появится белый большой андроид на зеленом фоне. - Теперь разблокируем загрузчик:

fastboot oem unlock fastboot oem unlock confirm - Проверяем:

fastboot getvar unlocked

Ищем строчку: unlocked: YES - Выходим из FastBoot:

fastboot reboot

- Подключаем планшет с включенной отладкой по USB.

(Настройки - Для разработчиков - Отладка по USB)

(Активируем меню разработчиков: Настройки - Справка - Сведения о ПО - Нажимаем по номеру сборки 5-7 раз) - Скачиваем и устанавливаем ADB Driver Installer если он у вас отсутсвует.

- Скачиваем и распаковываем в корень диска C -

adb.7z

7z

463.98 Kb

1 414

.01.11.2024, 21:42Хеш-сумма файла

Список исключений

Обнаружено:0 / 59Файлadb.7zMD5b8481cb855bf0b229ff8f2a5fde559d4BitDefenderFalxAndroid.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.TrustlookAndroid.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.AhnLab-V3PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.MicrosoftPUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.IkarusPUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".TrellixENSArtemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.SymantecMobileInsightAdLibrary:GeneriskЯвляется распространённым ложным обнаружением.Успешная проверка.59 - Качаем этот файл и переносим его в папку adb, в корне диска.

- Открываем папку adb и зажав Shift делаем правый клик в свободном пространстве, выбираем пункт Открыть окно команд.

- Вводим команду:

adb reboot fastboot

Планшет перезагрузится и появится белый большой андроид на зеленом фоне. - Вводим:

fastboot boot "C:\adb\root-z380c.img"

Планшет сам перезагрузится. - Скачиваем и устанавливаем apk файл SuperSU

Если SuperSU отказывается работать - addonsu.zip zip 546.95 Kb 221.01.11.2024, 21:56Хеш-сумма файла

Список исключений

Обнаружено:0 / 60Файлaddonsu-arm-signed.zipMD5c4863659dfa83ff53de16674e88c5580BitDefenderFalxAndroid.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.TrustlookAndroid.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.AhnLab-V3PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.MicrosoftPUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.IkarusPUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".TrellixENSArtemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.SymantecMobileInsightAdLibrary:GeneriskЯвляется распространённым ложным обнаружением.Успешная проверка.60

Если в режиме фастбут пишет Waiting for device, при этом в диспетчере устройств появляется и исчезает "неизвестное устройство" - делаем всё по инструкции:

- Скачиваем и распаковываем архив latest_usb_driver_windows.zip;

- В диспетчере устройств ловим правой кнопкой мыши "неизвестное устройство";

- Нажимаем "поиск драйверов вручную";

- Нажимаем "выбрать драйвер из списка уже имеющихся";

- Нажимаем "установить с диска";

- Указываем путь к папке в которую распаковали архив, а в самой папке выбираем android_winusb.inf;

- Жмём "ок" и из списка предложенных выбираем Android Bootloader Interface.

Техническая поддержка: vk.com/r_device