Версия

2.0.1 (mod core)

OS(MIN)

Android 3.1+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

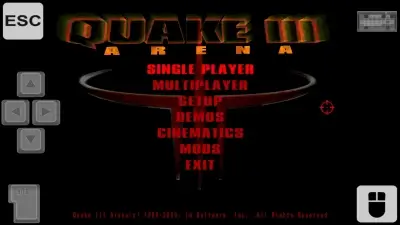

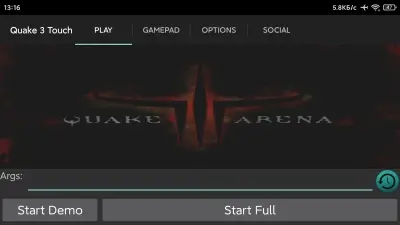

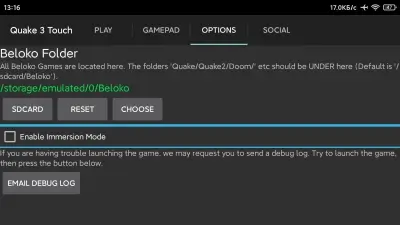

Скачать Quake III (Touch) v2.0.1 (mod core) бесплатно на андроид

Оригинальная патченная версия:

Quake III (Touch) v2.0.1 apk 5.32 Mb 606

Более оптимизированная версия (mod core):

Quake III (Draiv / Touch) v2.0.1 (X7A2-2.0.1.2) apk 22.83 Mb 205

Патч для версии (mod core):

Quake III (Draiv / Patch) v2.0.1 (X7A2-2.0.1.2) zip 153 b 65

Quake III (Touch) v1 (КЭШ)

458 Mb

Яндекс Диск

Quake III (Touch) v2.0.1 apk 5.32 Mb 606

Версия

2.0.1

(9)

Архитектура

ARMv7

OS(MIN)

Android 3.1+

(API 12)

02.11.2024, 06:34

Файл

quake-3-201-patched.apk

Имя

Quake 3 Touch

Пакет

com.beloko.quake3

MD5

af978f4d25e8934d9aa1d5a292198983

SHA-1

413083e8fbbefb971188e859c457665e598ea312

SHA-256

971019cd25b515083ed2e2d6ba7583860926ef6e309fbf85feb356aaeaaa281d

Проверка

Подпись

EMAILADDRESS=android@android.com, CN=Android, OU=Android, O=Android, L=Mountain View, ST=California, C=US

Имя

Android

Подразделение

Android

Организация

Android

Локация

Mountain View

Регион

California

Страна

US

E-Mail

android@android.com

Действует от

29.02.2008 04:33:46 MSK

Действует до

17.07.2035 04:33:46 MSK

MD5

e89b158e4bcf988ebd09eb83f5378e87

SHA-1

61ed377e85d386a8dfee6b864bd85b0bfaa5af81

SHA-256

a40da80a59d170caa950cf15c18c454d47a39b26989d8b640ecd745ba71bf5dc

Серийник

936eacbe07f201df

Схема

v1

Ключ

TestKey

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

55

Более оптимизированная версия (mod core):

Quake III (Draiv / Touch) v2.0.1 (X7A2-2.0.1.2) apk 22.83 Mb 205

Версия

mod core X7A2-2.0.1.2

(9)

Архитектура

ARMv7

OS(MIN)

Android 3.1+

(API 12)

02.11.2024, 06:33

Файл

quake-3-draiv-touch-mod-core-x7a2-2012-sd.apk

Имя

Quake 3 Draiv Touch

Пакет

com.beloko.quake3

MD5

19aa0334173afbe21e08d358c9c18859

SHA-1

db5b8efab027fd263d69d5d3f25764afef9d435a

SHA-256

51ef3ac50a382145f70174680f49246f83e35b8ea7d9d4fcbb6d9b0208595182

Проверка

Подпись

EMAILADDRESS=android@android.com, CN=Android, OU=Android, O=Android, L=Mountain View, ST=California, C=US

Имя

Android

Подразделение

Android

Организация

Android

Локация

Mountain View

Регион

California

Страна

US

E-Mail

android@android.com

Действует от

29.02.2008 04:33:46 MSK

Действует до

17.07.2035 04:33:46 MSK

MD5

e89b158e4bcf988ebd09eb83f5378e87

SHA-1

61ed377e85d386a8dfee6b864bd85b0bfaa5af81

SHA-256

a40da80a59d170caa950cf15c18c454d47a39b26989d8b640ecd745ba71bf5dc

Серийник

936eacbe07f201df

Схема

v1

Ключ

TestKey

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

66

Патч для версии (mod core):

Quake III (Draiv / Patch) v2.0.1 (X7A2-2.0.1.2) zip 153 b 65

02.11.2024, 09:06

Файл

patch-quake-3-v201-x7a2-2012-draiv-touch.zip

MD5

0f555e2aa3f41ee650676bb68e7e6f4f

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

64