Версия

2.1.1 (mod core) / 1.3

OS(MIN)

Android 3.1+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

Скачать Quake II (Touch) v2.1.1 (mod core) / 1.3 бесплатно на андроид

Android 9 и ниже:

Quake II (Touch) v2.1.1 apk 21.4 Mb 669

Android 10 и выше:

Quake II (quake2droid) v1.3 apk 632.72 Kb 345

Quake II (Touch) v1 (КЭШ)

602 Mb

Яндекс Диск

Quake II (Touch) v2.1.1 apk 21.4 Mb 669

Версия

mod core 2.1.1

(21)

Архитектура

ARMv7

OS(MIN)

Android 4.0.3+

(API 15)

02.11.2024, 06:31

Файл

quake-2-touch-v211-mod-core.apk

Имя

Quake 2 Touch

Пакет

com.beloko.quake2touch

MD5

b9ac2d61ad8ed8089c73b460f22a0226

SHA-1

000ba8e5dadafab64ac78e559ac2476830e21a82

SHA-256

087a47ef25d246f7bd1cf3aa60c08d0321e6c367ffb10c0a389d6d02bd95f5fc

Проверка

Подпись

EMAILADDRESS=android@android.com, CN=Android, OU=Android, O=Android, L=Mountain View, ST=California, C=US

Имя

Android

Подразделение

Android

Организация

Android

Локация

Mountain View

Регион

California

Страна

US

E-Mail

android@android.com

Действует от

29.02.2008 04:33:46 MSK

Действует до

17.07.2035 04:33:46 MSK

MD5

e89b158e4bcf988ebd09eb83f5378e87

SHA-1

61ed377e85d386a8dfee6b864bd85b0bfaa5af81

SHA-256

a40da80a59d170caa950cf15c18c454d47a39b26989d8b640ecd745ba71bf5dc

Серийник

936eacbe07f201df

Схема

v1

Ключ

TestKey

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Перед загрузкой на сайт, качество файлов проверяется.

Это нормально, если антивирус выявляет обнаружения у "модификации".

Это нормально, если антивирус выявляет обнаружения у "модификации".

K7GW

Trojan ( 0057e22a1 )

1

65

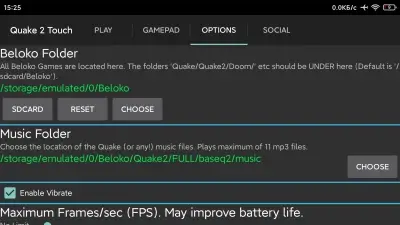

Android 10 и выше:

Quake II (quake2droid) v1.3 apk 632.72 Kb 345

Версия

1.3

(4)

Архитектура

ARMv5

OS(MIN)

Android 2.1+

(API 7)

02.11.2024, 06:32

Файл

quake2droid-v13.apk

Имя

quake2droid

Пакет

com.anderdroid.quake2droid

MD5

c632aca6c97539eb4968e63f55b502d5

SHA-1

e9588fa04b463fef3e87bc7998b6d3f2af8ade9d

SHA-256

31fad6cda9969d82d3b8d2bcf24b5d2e62b2471a21168e09c74a0f9d00a1bc42

Проверка

Подпись

O=Anderdroid Apps

Организация

Anderdroid Apps

Действует от

11.10.2010 08:38:59 MSK

Действует до

11.02.3010 08:38:59 MSK

MD5

6e021d7043f7164113a7639ccde5ef42

SHA-1

bc56bd44a73b31fecbbcba5d1a49eac9ff5f2578

SHA-256

ed78daac0f2a4905daf0d27ed40c533230966489f03bddd788772069ea313173

Серийник

4cb2a2f3

Схема

v1

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

68