Версия

2.47.0

OS(MIN)

Android 8.0+

Язык

Разработчик

Состояние

Бесплатное

Root

Не требуется

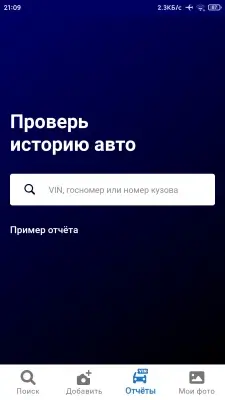

Скачать Номерограм v2.47.0 бесплатно на андроид

Номерограм v2.47.0 (Original)

apk

13.77 Mb

257

Google Play

Бесплатное

Версия

2.47.0

(80)

Архитектуры

ARMv7, ARM64, x86, x86_64

OS(MIN)

Android 8.0+

(API 26)

02.11.2024, 08:33

Файл

nomerogram_2470.apk

Имя

Номерограм

Пакет

ru.drom.numbers

MD5

8050e12fdb4b77dab7ab1e945479ceb4

SHA-1

5d4966cd889421408f4c628bf5c9e5cb777773a1

SHA-256

99eca160e8435535b3cd175e6a1e01e3629c3305f57402326bcf364418576e48

Проверка

Подпись

O=FarPost

Организация

FarPost

MD5

2709af6bd0e3bd3d4c09c42cd7d6f6d0

SHA-1

8f4b279ba77b8c4c777d2b722a9c6c7320f5db26

SHA-256

d4bfa4a031e0c4aba0475f3311232dc78c24552619afd1b42928375cee767e7c

Схема

v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

69