Версия

12.2.10

OS(MIN)

Android 5.0+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

Скачать exteraGram (MOD Telegram) v12.2.10 бесплатно на андроид

exteraGram v12.2.10 (Full) apk 157.32 Mb 706

Версия

12.2.10

(63419)

Архитектуры

ARMv7, ARM64, x86_64

OS(MIN)

Android 5.0+

(API 21)

31.12.2025, 23:25

Файл

exteragram_full_universal_31122025.apk

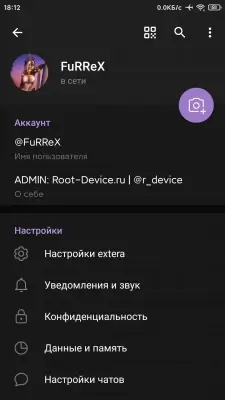

Имя

exteraGram

Пакет

com.exteragram.messenger

MD5

035dcb95acec5e3059856a4aea26c4f6

SHA-1

79b56b75ac7ddde6d2c0eda728fd622129da63f0

SHA-256

7f81335458be8540c530c175dace3b87c2798af525aa81291219d644c0207f16

Проверка

Подпись

C=RU, ST=Bashkortostan, L=Ufa, O=exteraGram, OU=CEO, CN=immat0x1

Имя

immat0x1

Подразделение

CEO

Организация

exteraGram

Локация

Ufa

Регион

Bashkortostan

Страна

RU

Действует от

26.03.2024 19:58:36 MSK

Действует до

20.03.2049 19:58:36 MSK

MD5

55d052f889176dbbbe990b874b8bf25f

SHA-1

7326d8bcb74e19d49159f6f29bda588268efc26d

SHA-256

f1a56d605801a6a73d7270f7ce5a9b126e6669955d2536011dfb20f5f15bf754

Серийник

1

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

57

exteraGram v12.2.10 (Lite) apk 89.97 Mb 88

Версия

12.2.10

(63419)

Архитектуры

ARMv7, ARM64, x86_64

OS(MIN)

Android 5.0+

(API 21)

31.12.2025, 23:24

Файл

exteragram_lite_universal_31122025.apk

Имя

exteraGram

Пакет

com.exteragram.messenger

MD5

9aa6735a914056e2d233c46d21dd0016

SHA-1

a551f6b5f17517e1b7685fc602d0101e1956f6da

SHA-256

3ae28c7879443808ea48ae5ad106745313b10646fc7cdfbda39e56530a37a7b2

Проверка

Подпись

C=RU, ST=Bashkortostan, L=Ufa, O=exteraGram, OU=CEO, CN=immat0x1

Имя

immat0x1

Подразделение

CEO

Организация

exteraGram

Локация

Ufa

Регион

Bashkortostan

Страна

RU

Действует от

26.03.2024 19:58:36 MSK

Действует до

20.03.2049 19:58:36 MSK

MD5

55d052f889176dbbbe990b874b8bf25f

SHA-1

7326d8bcb74e19d49159f6f29bda588268efc26d

SHA-256

f1a56d605801a6a73d7270f7ce5a9b126e6669955d2536011dfb20f5f15bf754

Серийник

1

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

64