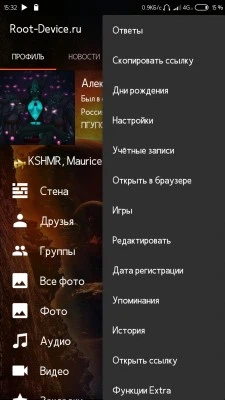

Kate Mobile Extra - Шустрый и многофункциональный клиент для социальной сети ВКонтакте. Приложение сочетает в себе простоту интерфейса и мощные возможности, позволяя легко и быстро взаимодействовать с контентом и друзьями. Благодаря своему лаконичному дизайну, оно обеспечивает комфортное использование.

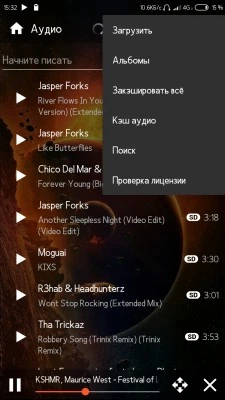

Также стоит отметить простой и функциональный встроенный плеер для воспроизведения музыки, возможность кэширования аудио и видео материалов, уведомления о днях рождения друзей и множество других полезных функций, которые сделают работу с ВКонтакте ещё более удобной и эффективной.

Особенности приложения:

- Режим офлайна;

- Сохрание видео в КЭШ;

- Сохрание музыки в КЭШ;

- Возможность установки прозрачной темы;

- Быстрая работа программы и минимальная нагрузка;

- Удобный и функциональный плеер для прослушивания музыки;

- Список дней рождения, уведомления о днях рождения;

- Простой и интуитивно понятный интерфейс;

- Детальная настройка оформления;

- Расширенный функционал.

- Имеет все функции вышеуказанного мода;

- Теперь музыка доступна без Google Play Services! Слушайте и наслаждайтесь!

- Теперь Вы не пропустите момента, когда Ваши сообщения прочитали. Доступна опция "Уведомление о прочтении".

- Можно вписать данные своего прокси;

- Возможность изменять текст для уведомления о прочтении сообщения;

- Расширенная дата публикации фотографии;

- Расширенная дата регистрации;

- В псевдониме теперь можно задать отдельно имя и фамилию;

- Возможность изменить папку для загрузки фотографий и документов;

- Изменена папка для загрузки фото и пр. барахла на "Download" вместо "KateDownloads";

- Убрано изменение цвета статус бара. Его цвет оставлен как в оригинальном Kate Mobile;

- Упразднена функция смены идентификатора онлайна;

- Настройки мода перенесены в главное меню и переименованы в Функции Extra.

- Мгновенная читалка;

- Скрытие шапок групп;

- Можно выбрать произвольный цвет лайка;

- Пользовательский текст в заголовке на главном экране;

- Возможность включить стандартный прокси без проверки доступности ВКонтакте;

- Пользовательское количество отображаемых ответов (до 100 ответов);

- Теперь можно скрыть пункты из всех (вроде) меню кейта.

- Языки: EN/RU/UK;

- Удалена аналитика и реклама;

- Удалено ограничение прослушивания музыки;

- Добавлен кеш-аудио, добавлена кнопка "Играть с помощью";

- Музыка без сервисов Google Play;

- Добавлена расширенная дата регистрации;

- Удалена отладочная информация;

- Удалены оповещения об оффлайне и "добавление статуса на стену";

- Добавлена возможность загрузить полный плейлист;

- Добавлена возможность скрытия шапок у групп;

- Добавлена возможность показа короткого id в профиле пользователя;

- Добавлен альтернативный прокси;

- Добавлен пункт "Настройки" при логине, чтобы можно было включить прокси;

- Добавлено скрытие постов с источником;

- Добавлена OTA.

- Альтернативный прокси (xtrafrancyz);

- Возможность загрузки аудио с помощью Вашего загрузчика через опцию "Играть с помощью..." или в кэш (by Fellin);

- Не требуется Root + (ну или надо. смотря как устанавливать и вместо чего/какого);

- Предпросмотр фото по долгому тапу, а короткий — выбор;

- Ометка админов в беседе (символ ★);

- Скрытие "историй" с меню (настройки);

- "Мгновенная читалка" (опционально)

* S_M — встанет рядом (или обновит установленный);

* S_O — вместо оригинала/другого мода (с таким же именем пакета).

Версия

130.2

OS(MIN)

Android 4.1+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

Скачать Kate Mobile Extra v130.2 бесплатно на андроид

Kate Mobile Extra v130.2 (v2) (MOD by kiber.io)

apk

5.35 Mb

798

Kate Mobile Extra v130.2 (v2) (Clone) (MOD by kiber.io) apk 5.35 Mb 17

Версия

130.2 v2

(610)

Архитектуры

ARMv7, ARM64

OS(MIN)

Android 4.1+

(API 16)

24.02.2026, 16:23

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 67

Файл

katextra_v130_2_v2.apk

Имя

Kate Mobile

Пакет

com.perm.kate

MD5

2af869471f1d7d81f7a0c93fa8733048

SHA-1

4ea4f2422be713e74f98b3473446718a28872ac9

SHA-256

4e822d9d81aa151a35117b4564e6c5d16330ec441751333bee781dfdbd4911b6

Проверка

Подпись

CN=kiber.io, C=US

Имя

kiber.io

Страна

US

Действует от

19.06.2024 18:06:37 MSK

Действует до

13.06.2049 18:06:37 MSK

MD5

346bd27f096fc3730565173e006e4c12

SHA-1

32d2cb6eaf33cc82fd8bd62793524202f9022793

SHA-256

c4ad6141132a0112fefc70d234bad0dd42a4dd6298f8f980043bded8c28d3ee8

Серийник

20ac3c04

Схема

v1 + v2 + v3

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

67

Kate Mobile Extra v130.2 (v2) (Clone) (MOD by kiber.io) apk 5.35 Mb 17

Версия

130.2 v2

(610)

Архитектуры

ARMv7, ARM64

OS(MIN)

Android 4.1+

(API 16)

24.02.2026, 16:24

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 67

Файл

katextra_v130_2_v2_clone.apk

Имя

Kate Mobile

Пакет

com.perm.katf

MD5

7bc9f8acefce129e671322c536101db7

SHA-1

d5c7150dc1425b456de44122a752a2a6a1225a28

SHA-256

8b903c2051ffb66aa987fc5edfc0cf6edd565fce147841c88c52c028403b6388

Проверка

Подпись

CN=kiber.io, C=US

Имя

kiber.io

Страна

US

Действует от

19.06.2024 18:06:37 MSK

Действует до

13.06.2049 18:06:37 MSK

MD5

346bd27f096fc3730565173e006e4c12

SHA-1

32d2cb6eaf33cc82fd8bd62793524202f9022793

SHA-256

c4ad6141132a0112fefc70d234bad0dd42a4dd6298f8f980043bded8c28d3ee8

Серийник

20ac3c04

Схема

v1 + v2 + v3

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

67

Kate Mobile v130.2 (MOD by ItzSetnex)

apk

4.86 Mb

2 086

Версия

130.2

(610)

Архитектуры

ARMv7, ARM64

OS(MIN)

Android 4.1+

(API 16)

15.01.2026, 13:55

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 66

Файл

kate_mobile_mod_v130_2_setnex.apk

Имя

Kate Mobile

Пакет

com.perm.kate

MD5

0fe97e4da15c9020631c2d364d103cbc

SHA-1

1ec7ccc36492deb072e8b4470a8f95cdb4a0003f

SHA-256

b82a9dec5c988c6f220111c52c5ca69d8f4c72c31fc691966e30ff5bc4313a29

Проверка

Подпись

CN=Setnex, OU=Admin, O=Setnex Mods, L=Magnitogorsk, ST=Chelyabinsk Region, C=Russia

Имя

Setnex

Подразделение

Admin

Организация

Setnex Mods

Локация

Magnitogorsk

Регион

Chelyabinsk Region

Страна

Russia

Действует от

09.03.2021 22:34:39 MSK

Действует до

04.11.4040 22:34:39 MSK

MD5

4fe3ce49247f07728af62c1f3f8141b3

SHA-1

ea242db962683cea7ab4de57ec6a01c825e3c63e

SHA-256

2612f4a90a836c43071034290a74ecce0a5121c24b7972447713ec99e0e068b4

Серийник

4b310f05

Схема

v1 + v3

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

66

Kate Mobile v130.2 (MOD S_M by S__ )

apk

5.48 Mb

292

Kate Mobile v130.2 (MOD S_O by S__ ) apk 5.48 Mb 20

Google Play

Бесплатное

Версия

130.2

(610)

Архитектуры

ARMv7, ARM64

OS(MIN)

Android 4.1+

(API 16)

15.01.2026, 13:56

Хеш-суммы файла

Информация о подписи

Список исключений

Обнаружено:0 / 67

Файл

kate_mobile_mod_v130_2_as_mod_sign.apk

Имя

Kate Mobile

Пакет

com.perm.kate.mod

MD5

0921efadcb395a21db64d8d469c737b0

SHA-1

b121082bc5ea45e4322e88aa48bf0359e150e6c6

SHA-256

e1e90721cf2c5a3352beaf22c145d6dfbb878896ed0e5b4d5aee689906b2f178

Проверка

Подпись

CN=S__, OU=Admin, O=localhost, L=localhost, ST=Ukraine, C=Ukraine

Имя

S__

Подразделение

Admin

Организация

localhost

Локация

localhost

Регион

Ukraine

Страна

Ukraine

Действует от

18.11.2023 22:36:49 MSK

Действует до

07.01.3323 22:36:49 MSK

MD5

9bb0c2a56ebf7ae6c0967b5f1e3a045c

SHA-1

95852cb465b50f3f6ea96c628ac52286ea3a1f7e

SHA-256

c64e5546162271091d9dbb7fa54d089142083f8e78251b165b0986ced12c1651

Серийник

2847b2e8

Схема

v1 + v2 + v3

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

67

Kate Mobile v130.2 (MOD S_O by S__ ) apk 5.48 Mb 20

Версия

130.2

(610)

Архитектуры

ARMv7, ARM64

OS(MIN)

Android 4.1+

(API 16)

15.01.2026, 13:57

Хеш-суммы файла

Подпись TestKey

Список исключений

Обнаружено:0 / 66

Файл

kate_mobile_mod_v130_2_as_original_test.apk

Имя

Kate Mobile

Пакет

com.perm.kate

MD5

e68fc7633dc81fa88bb9ae204366ac6b

SHA-1

d4a90d68ef573585f9abaabcd63b320ff2495476

SHA-256

7ab9b4272d86955b9570856e57bed523e01538b51891b6f624fb71b037c28612

Проверка

Подпись

EMAILADDRESS=android@android.com, CN=Android, OU=Android, O=Android, L=Mountain View, ST=California, C=US

Имя

Android

Подразделение

Android

Организация

Android

Локация

Mountain View

Регион

California

Страна

US

E-Mail

android@android.com

Действует от

29.02.2008 04:33:46 MSK

Действует до

17.07.2035 04:33:46 MSK

MD5

e89b158e4bcf988ebd09eb83f5378e87

SHA-1

61ed377e85d386a8dfee6b864bd85b0bfaa5af81

SHA-256

a40da80a59d170caa950cf15c18c454d47a39b26989d8b640ecd745ba71bf5dc

Серийник

936eacbe07f201df

Схема

v1 + v2 + v3

Ключ

TestKey

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

66

Актуальные обновления

(tg@r_device)

Тех. поддержка по root

(vk@r_device)

Помощь по сайту