Версия

2.2.13.ST

OS(MIN)

Android 4.4+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

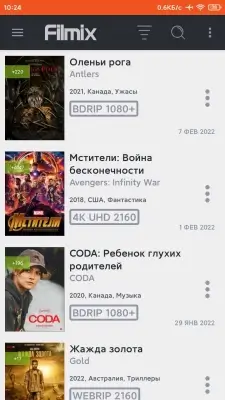

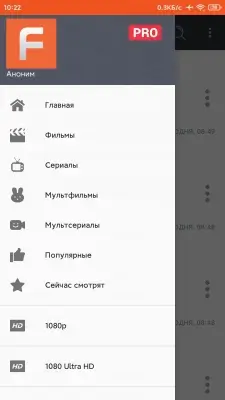

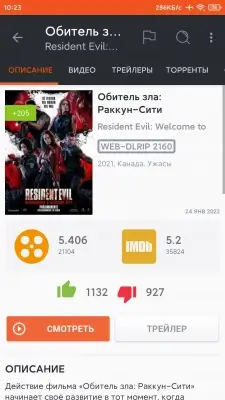

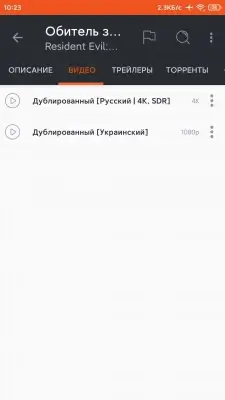

Скачать Filmix (Pro) v2.2.13.ST бесплатно на андроид

Оригинальный мод:

Filmix v2.2.13.ST (MOD) apk 5.08 Mb 4 360

Дополнительная поддержка динамических цветов для Android 12 и выше:

Filmix v2.2.13.ST (MOD) (Dynamic) apk 5.08 Mb 366

Filmix v2.2.13.ST (MOD) apk 5.08 Mb 4 360

Версия

2.2.13.ST

Архитектуры

Universal

OS(MIN)

Android 4.4+

(API 19)

08.12.2025, 20:45

Файл

filmix_uhd_v2_2_13_st.apk

Имя

Filmix UHD

Пакет

net.filmix.filmix

MD5

bac8d359949ebf646df98f3d96166a9b

SHA-1

9d469eb79c60d4e962f1c9925de2c993183997aa

SHA-256

e91d27f60455588ef8f4a4d53efe82fe044b4b64a67272a3bf916da3343fe85d

Проверка

Подпись

OU=ST, O=Sirenes Team, C=RU

Подразделение

ST

Организация

Sirenes Team

Страна

RU

Действует от

14.06.2019 20:11:05 MSK

Действует до

21.07.2069 20:11:05 MSK

MD5

c2eef80f02f0f91367cba1a666bd1194

SHA-1

fe8e74dff9e96f139da39887e4af56915f4b4369

SHA-256

7365f7d31176ca394e61bdde147b871c0430be22217b5c5951457fbb891d1c3e

Серийник

5d03d529

Схема

v1 + v2 + v3

Ключ

Sirenes Team

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

66

Дополнительная поддержка динамических цветов для Android 12 и выше:

Filmix v2.2.13.ST (MOD) (Dynamic) apk 5.08 Mb 366

Версия

2.2.13.ST

Архитектуры

Universal

OS(MIN)

Android 4.4+

(API 19)

08.12.2025, 20:46

Файл

filmix_uhd_v2_2_13_dynamic.apk

Имя

Filmix UHD

Пакет

net.filmix.filmix

MD5

5a49529280253d4d74e6fa94de011c36

SHA-1

d9820c1db4dda50757302dc84f790c75b28a596f

SHA-256

a4bb49ed501f09cf24a2b878686aa36150447f38a9467167c4d8bbc6cdaf42d3

Проверка

Подпись

OU=ST, O=Sirenes Team, C=RU

Подразделение

ST

Организация

Sirenes Team

Страна

RU

Действует от

14.06.2019 20:11:05 MSK

Действует до

21.07.2069 20:11:05 MSK

MD5

c2eef80f02f0f91367cba1a666bd1194

SHA-1

fe8e74dff9e96f139da39887e4af56915f4b4369

SHA-256

7365f7d31176ca394e61bdde147b871c0430be22217b5c5951457fbb891d1c3e

Серийник

5d03d529

Схема

v1 + v2 + v3

Ключ

Sirenes Team

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

66