Версия

10.1.0 (12.2.10)

OS(MIN)

Android 6.0+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

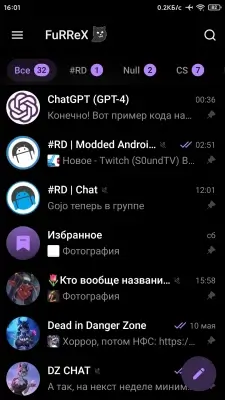

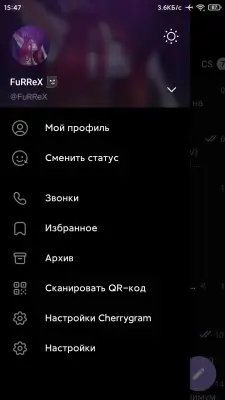

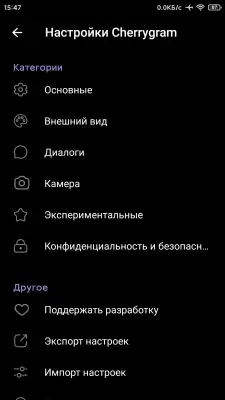

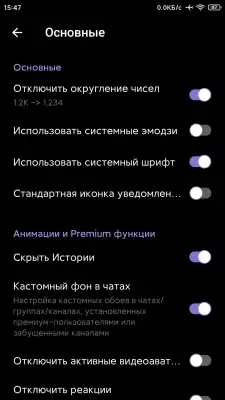

Скачать Cherrygram (MOD Telegram) v10.1.0 (12.2.10) бесплатно на андроид

Cherrygram v10.1.0 (12.2.10)

apk

63.2 Mb

233

Cherrygram v10.1.0 (12.2.10) (Huawei) apk 64.65 Mb 10

Google Play

Бесплатное

Версия

12.2.10

(63410)

Архитектуры

ARMv7, ARM64

OS(MIN)

Android 6.0+

(API 23)

10.01.2026, 02:34

Файл

cherrygram_10_1_0_12_2_10_universal.apk

Имя

Cherrygram

Пакет

uz.unnarsx.cherrygram

MD5

a92a2487678e196a9f984d043ec5c12e

SHA-1

281931124b87bbd2b3aa21f90f725d16ced46145

SHA-256

be3979c586ff81203673b4bb6b724e2ec0a541ccaa5585d90552a74b1e2ae1f8

Проверка

Подпись

CN=Arslan Khadjibudinov, OU=Telegram, O=Telegram, L=Samarkand, ST=Samarkand, C=UZ

Имя

Arslan Khadjibudinov

Подразделение

Telegram

Организация

Telegram

Локация

Samarkand

Регион

Samarkand

Страна

UZ

Действует от

03.01.2022 21:47:31 MSK

Действует до

22.12.2071 21:47:31 MSK

MD5

4d6ecd0daf8ae7a9e344e6ef35bfeb61

SHA-1

60a372c127926ac8fdce293006ae46a4ee68660a

SHA-256

a9d5ba4a1aa06b969bfec97b557183160c856f1e1401d756a043af110dddc71f

Серийник

5c6a100c

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

59

Cherrygram v10.1.0 (12.2.10) (Huawei) apk 64.65 Mb 10

Версия

12.2.10

(63410)

Архитектуры

ARMv7, ARM64

OS(MIN)

Android 6.0+

(API 23)

10.01.2026, 02:35

Файл

cherrygram_10_1_0_12_2_10_hw_universal.apk

Имя

Cherrygram

Пакет

uz.unnarsx.cherrygram

MD5

ed44cad859c8626064adaefd5d97c760

SHA-1

c8d0d860f8c4116dffe3ea02369e6aca99fbe745

SHA-256

6456039886ee38bd4fd67ca687f83b258c8f8f4f3306b4ecca212dc5cfbe468f

Проверка

Подпись

CN=Arslan Khadjibudinov, OU=Telegram, O=Telegram, L=Samarkand, ST=Samarkand, C=UZ

Имя

Arslan Khadjibudinov

Подразделение

Telegram

Организация

Telegram

Локация

Samarkand

Регион

Samarkand

Страна

UZ

Действует от

03.01.2022 21:47:31 MSK

Действует до

22.12.2071 21:47:31 MSK

MD5

4d6ecd0daf8ae7a9e344e6ef35bfeb61

SHA-1

60a372c127926ac8fdce293006ae46a4ee68660a

SHA-256

a9d5ba4a1aa06b969bfec97b557183160c856f1e1401d756a043af110dddc71f

Серийник

5c6a100c

Схема

v1 + v2

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

65