Версия

20.47.38 (6.0.0-dev.2)

OS(MIN)

Android 9.0+

Язык

Разработчик

Состояние

Модификация

Root

Требуется

Скачать YouTube ReVanced (ROOT) v20.47.38 (6.0.0-dev.2) бесплатно на андроид

Если появилось окно "Проверка не удалась", ждём 10 секунд, внизу появится кнопка "Пропустить", нажимаем на неё. Это окно появится ещё раз, также жмём "Пропустить", после этих двух раз оно больше не появится.

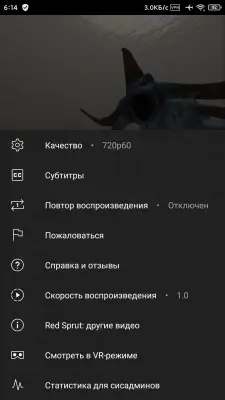

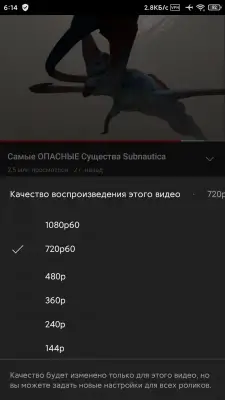

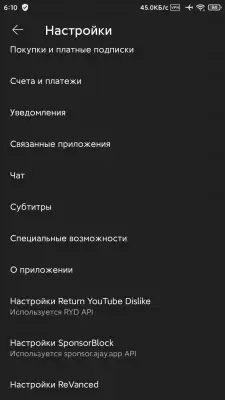

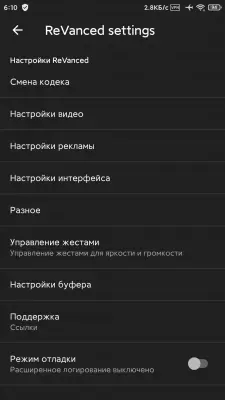

На основе патчей ReVanced Team с переводом настроек и кнопкой скорости в плеере:

YouTube ReVanced (ROOT) v20.47.38 (6.0.0-dev.2) (MOD 1) apk 64.14 Mb 542

Небольшой графический мод:

YouTube ReVanced (ROOT) v20.47.38 (6.0.0-dev.2) (MOD 2) apk 65.47 Mb 83

Google Play

Бесплатное

На основе патчей ReVanced Team с переводом настроек и кнопкой скорости в плеере:

YouTube ReVanced (ROOT) v20.47.38 (6.0.0-dev.2) (MOD 1) apk 64.14 Mb 542

Версия

20.47.38

(2147483647)

Архитектура

ARM64

OS(MIN)

Android 9.0+

(API 28)

30.11.2025, 16:42

Файл

rv_youtube_v20_47_38_p6_0_0_dev_2.apk

Имя

YouTube

Пакет

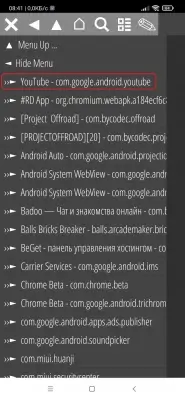

com.google.android.youtube

MD5

57d58f536bec020b003cd01f0f08f1e8

SHA-1

3c0657f50ec3a5a0d9c437bd44afbe408e5e04cc

SHA-256

24879e0e68e1102acc604d55dd7ae557875a323c32de2fbb079665349ad35502

Проверка

Подпись

В каталоге META-INF не найдено ни одного файла подписи.

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

59

Небольшой графический мод:

YouTube ReVanced (ROOT) v20.47.38 (6.0.0-dev.2) (MOD 2) apk 65.47 Mb 83

Версия

20.47.38

(2147483647)

Архитектура

ARM64

OS(MIN)

Android 9.0+

(API 28)

30.11.2025, 16:51

Файл

rv_youtube_v20_47_38_p6_0_0_dev_2_mod.apk

Имя

YouTube

Пакет

com.google.android.youtube

MD5

df884d93d11de5483e53f310b9881175

SHA-1

b4e4f8e94420d5087a6f0a54aa5071514c32a5c6

SHA-256

401d44442974defa6160c16cf8860fa1a58273948f1852aae8645e0c850475e1

Проверка

Подпись

В каталоге META-INF не найдено ни одного файла подписи.

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

61