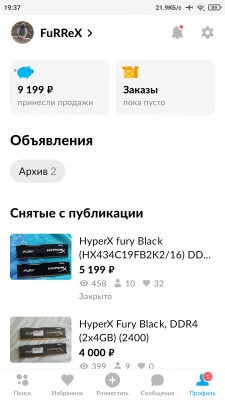

Авито (MOD) - Самый популярный сайт с объявлениями в России. Покупайте различные вещи или продавайте свои. Миллионы объявлений о продаже одежды, обуви, электроники, техники, мебели. Используйте фильтры для удобного поиска. Найдите временное жильё, либо предложите своё без посредников. Множество объявлений о недвижимости. Продажа и покупка автомобилей. Большая база вакансий и возможность выставления резюме. Находите то, что вам необходимо.

Особенности модификации (от Black Viper):

- Отключена реклама;

- Удалены пустые чёрные блоки;

- Удалена зависимость от Google Play Services (патч);

- Удалены дубликаты графики (патч);

- Оптимизация графики .png (патч);

- Отключена аналитика (патч);

- Удалена бесполезная отладочная информация (патч);

- Удалена карусель сторисов на главном экране;

- Удалена карусель "Видео для вас";

- Удалены плашки в заголовке на главном экране;

- Скрыты панели мини-меню и короткие видео;

- Завышен номер версии, чтобы не висело обновление в Play Market;

- Цвет тёмной темы изменён на Amoled / Dark;

- Чёрный / Тёмный сплэш;

- Оригинальная подпись изменена.

Отслеживать новость

При изменении новости вы получите уведомление на E-mail.

Подписаться

Уже подписались: 11

Версия

203.0

OS(MIN)

Android 8.1+

Язык

Разработчик

Состояние

Модификация

Root

Не требуется

Скачать Авито (MOD) v203.0 бесплатно на андроид

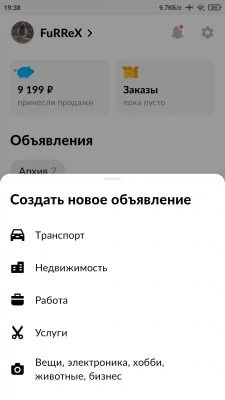

Доступные темы:

Avito v203.0 (MOD / Amoled) (ARMv7)

apk

97.87 Mb

1 081

Avito v203.0 (MOD / Amoled) (ARM64) apk 101.76 Mb 127

Версия

203.0

(2147483647)

Архитектура

ARMv7

OS(MIN)

Android 8.1+

(API 27)

10.07.2025, 05:50

Хеш-суммы файла

Подпись EditorKey (от derrin)

Список исключений

Обнаружено:0 / 50

Файл

amoled_avito_mod_v203_0_arm-v7a.apk

Имя

Авито

Пакет

com.avito.android

MD5

05b01620cb3c7dd6c1aa0cad8635c763

SHA-1

87561f1e5d33e0150c95a86bb29d8c53d6ae8de4

SHA-256

d9e693486057c3696082a40f78b8b943abd4c57d9c4a6d4d81a02cfe5738cd9c

Проверка

Подпись

CN=editor

Имя

editor

Действует от

10.01.2016 11:03:09 MSK

Действует до

17.12.2115 11:03:09 MSK

MD5

cb3363348414b0583c830294c272e10f

SHA-1

927ca44949d7788aa86f9d7f04d7fdacecd1dfb9

SHA-256

6215f00baa4bf18bab5792fc796bfc5555917240f14f7c7e672d956888d75c96

Серийник

231bc320

Схема

v2 + v3

Ключ

EditorKey (от derrin)

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

50

Avito v203.0 (MOD / Amoled) (ARM64) apk 101.76 Mb 127

Версия

203.0

(2147483647)

Архитектура

ARM64

OS(MIN)

Android 8.1+

(API 27)

10.07.2025, 05:48

Хеш-суммы файла

Подпись EditorKey (от derrin)

Список исключений

Обнаружено:0 / 49

Файл

amoled_avito_mod_v203_0_arm64-v8a.apk

Имя

Авито

Пакет

com.avito.android

MD5

30af4a87b43722709a35d32f7b7e7aab

SHA-1

690bf8282fa69e2f43fa9f12b01b2dc0732e9cad

SHA-256

748dc1de89d130563c85b727fa3a61cf404e4ffa87ba8c84f0ba808e1754d780

Проверка

Подпись

CN=editor

Имя

editor

Действует от

10.01.2016 11:03:09 MSK

Действует до

17.12.2115 11:03:09 MSK

MD5

cb3363348414b0583c830294c272e10f

SHA-1

927ca44949d7788aa86f9d7f04d7fdacecd1dfb9

SHA-256

6215f00baa4bf18bab5792fc796bfc5555917240f14f7c7e672d956888d75c96

Серийник

231bc320

Схема

v2 + v3

Ключ

EditorKey (от derrin)

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

49

Avito v203.0 (MOD / Dark) (ARMv7)

apk

97.65 Mb

367

Avito v203.0 (MOD / Dark) (ARM64) apk 101.55 Mb 49

Версия

203.0

(2147483647)

Архитектура

ARMv7

OS(MIN)

Android 8.1+

(API 27)

10.07.2025, 05:51

Хеш-суммы файла

Подпись EditorKey (от derrin)

Список исключений

Обнаружено:0 / 48

Файл

dark_avito_mod_v203_0_arm-v7a.apk

Имя

Авито

Пакет

com.avito.android

MD5

96fecf7c3ffef0d093e3613b83152b10

SHA-1

a641d6b141744c77cc1eeed5188ebe95086d3e07

SHA-256

2b485c766038552f5068e31e24332200538ec07f686fd413b6e6c4ac8d8e2590

Проверка

Подпись

CN=editor

Имя

editor

Действует от

10.01.2016 11:03:09 MSK

Действует до

17.12.2115 11:03:09 MSK

MD5

cb3363348414b0583c830294c272e10f

SHA-1

927ca44949d7788aa86f9d7f04d7fdacecd1dfb9

SHA-256

6215f00baa4bf18bab5792fc796bfc5555917240f14f7c7e672d956888d75c96

Серийник

231bc320

Схема

v2 + v3

Ключ

EditorKey (от derrin)

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

48

Avito v203.0 (MOD / Dark) (ARM64) apk 101.55 Mb 49

Версия

203.0

(2147483647)

Архитектура

ARM64

OS(MIN)

Android 8.1+

(API 27)

10.07.2025, 05:52

Хеш-суммы файла

Подпись EditorKey (от derrin)

Список исключений

Обнаружено:0 / 45

Файл

dark_avito_mod_v203_0_arm64-v8a.apk

Имя

Авито

Пакет

com.avito.android

MD5

30c4fa47416a35c00730430bd8625f4e

SHA-1

2fe2e5514d6e44ee9209c039354c9b2dda265d53

SHA-256

7c1f471bde486a94f654cbcc1dda7d3e9fcab72039f80a48671a94364881b205

Проверка

Подпись

CN=editor

Имя

editor

Действует от

10.01.2016 11:03:09 MSK

Действует до

17.12.2115 11:03:09 MSK

MD5

cb3363348414b0583c830294c272e10f

SHA-1

927ca44949d7788aa86f9d7f04d7fdacecd1dfb9

SHA-256

6215f00baa4bf18bab5792fc796bfc5555917240f14f7c7e672d956888d75c96

Серийник

231bc320

Схема

v2 + v3

Ключ

EditorKey (от derrin)

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

45

Avito v203.0 (MOD / ST) (ARMv7)

apk

97.72 Mb

753

Avito v203.0 (MOD / ST) (ARM64) apk 101.61 Mb 79

Google Play

Удалено

Версия

203.0

(2147483647)

Архитектура

ARMv7

OS(MIN)

Android 8.1+

(API 27)

10.07.2025, 05:53

Хеш-суммы файла

Подпись EditorKey (от derrin)

Список исключений

Обнаружено:0 / 51

Файл

avito_mod_v203_0_arm-v7a.apk

Имя

Авито

Пакет

com.avito.android

MD5

2b616bb9d69d9a170645980ffda5c56b

SHA-1

26d57384f7100533d6ee142d6fd53084932047c8

SHA-256

7c36e03213d2533dadb970ad1d4e40a6207cf1fe58793eef08a9bb148c4e621f

Проверка

Подпись

CN=editor

Имя

editor

Действует от

10.01.2016 11:03:09 MSK

Действует до

17.12.2115 11:03:09 MSK

MD5

cb3363348414b0583c830294c272e10f

SHA-1

927ca44949d7788aa86f9d7f04d7fdacecd1dfb9

SHA-256

6215f00baa4bf18bab5792fc796bfc5555917240f14f7c7e672d956888d75c96

Серийник

231bc320

Схема

v2 + v3

Ключ

EditorKey (от derrin)

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

51

Avito v203.0 (MOD / ST) (ARM64) apk 101.61 Mb 79

Версия

203.0

(2147483647)

Архитектура

ARM64

OS(MIN)

Android 8.1+

(API 27)

10.07.2025, 05:49

Хеш-суммы файла

Подпись EditorKey (от derrin)

Список исключений

Обнаружено:0 / 48

Файл

avito_mod_v203_0_arm64-v8a.apk

Имя

Авито

Пакет

com.avito.android

MD5

e7b181b370706e228e7467165bf9fc24

SHA-1

ad5063b763b09e11e8a7485c55dc881cf8c70a43

SHA-256

504143099e0ce6aad7e65a80c1fa23c8f1c161b5315408fcb63406419c4b09aa

Проверка

Подпись

CN=editor

Имя

editor

Действует от

10.01.2016 11:03:09 MSK

Действует до

17.12.2115 11:03:09 MSK

MD5

cb3363348414b0583c830294c272e10f

SHA-1

927ca44949d7788aa86f9d7f04d7fdacecd1dfb9

SHA-256

6215f00baa4bf18bab5792fc796bfc5555917240f14f7c7e672d956888d75c96

Серийник

231bc320

Схема

v2 + v3

Ключ

EditorKey (от derrin)

BitDefenderFalx

Android.PUA.DebugKeyОтображает ложное обнаружение из-за "DebugKey" подписи.

Trustlook

Android.Riskware.TestKey.rAОтображает ложное обнаружение из-за "TestKey" подписи.

Android.Malware.General (score:6)Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

AhnLab-V3

PUP/Android.XXX.XXXЛожноположительный детект на примере нашей подписи: "PUP/Android.Malct.1301630".

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Отображает ложное обнаружение из-за индивидуальной блокировки подписи.

Microsoft

PUA:Win32/Puwaders.C!mlЛожноположительный детект, который антивирус Microsoft Defender использует для маркировки потенциально нежелательных приложений (PUA) в Windows.

Trojan:Script/Wacatac.C!mlАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Ikarus

PUA.AndroidOS.KillerApplicationАктивируется при использовании APK Signature KillerApplication (нормальное явление для модов).

Trojan-Dropper.AndroidOS.AgentАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

Trojan-Spy.AndroidOS.BankerВстроенный разработчиком API-скрипт для оплаты его труда (In-App Purchases), схожий с обычными покупками внутри приложения, но не прошедший проверку Google и поэтому распознаваемый как подозрительный.

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

При этом в действительно вредоносных файлах обычно присутствуют функции вроде "keylogger" или "sniffer".

TrellixENS

Artemis!XXXАктивируется при принудительной разблокировке "Pro" или любом другом изменении .apk-файлов (нормальное явление для модов).

Является распространённым ложным обнаружением.

Является распространённым ложным обнаружением.

SymantecMobileInsight

AdLibrary:GeneriskЯвляется распространённым ложным обнаружением.

Успешная проверка.

48

Актуальные обновления

(tg@r_device)

Тех. поддержка по root

(vk@r_device)

Помощь по сайту